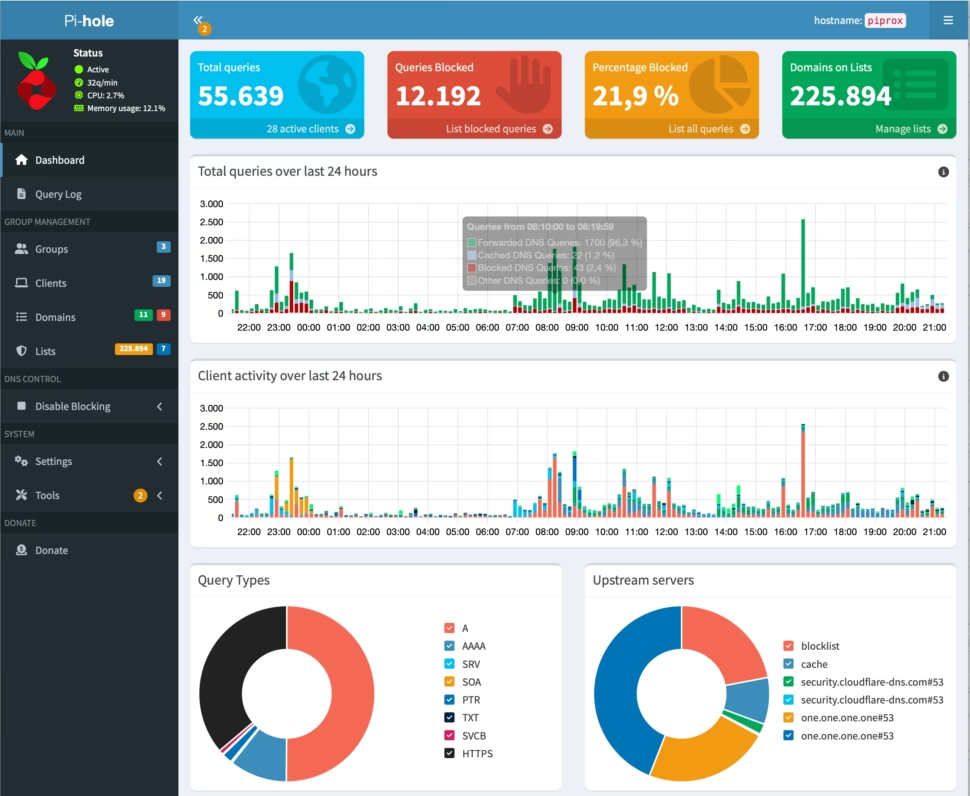

Pi-hole Version 6: Ein Quantensprung für den Netzwerk-Werbeblocker

Mit der Veröffentlichung von Pi-hole 6 am 18. Februar 2025 setzen die Entwickler neue Maßstäbe in Sachen Performance, Benutzerfreundlichkeit und Funktionsumfang des beliebten, DNS-basierten Werbeblockers. Diese Hauptversion bringt weitreichende Architekturänderungen und innovative Features mit sich – hier erfahren Sie, was sich im Vergleich zur Vorgängerversion grundlegend geändert hat und warum ein Upgrade jetzt sinnvoll ist. […]

Pi-hole Version 6: Ein Quantensprung für den Netzwerk-Werbeblocker Weiterlesen »