Travelrouter von GL.inet im Alltagseinsatz

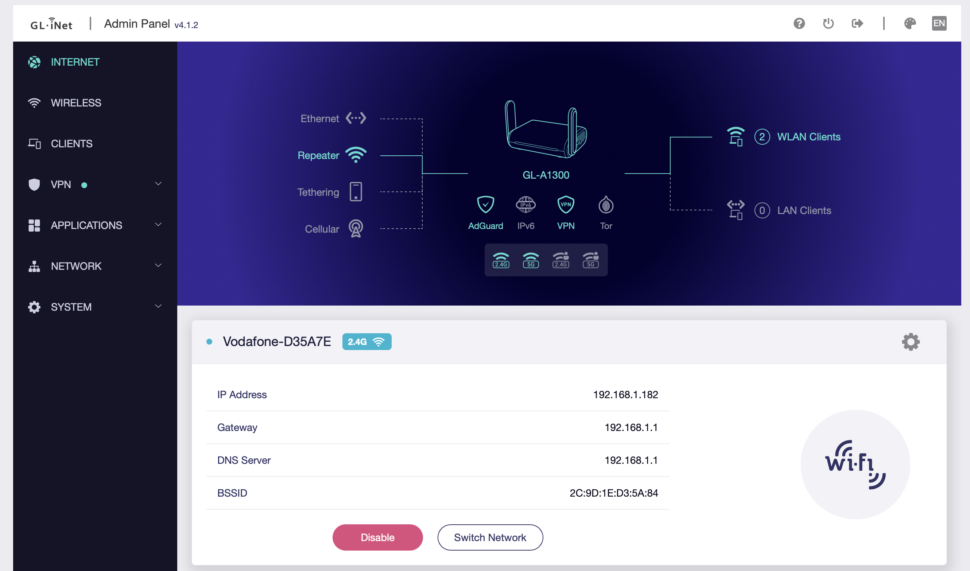

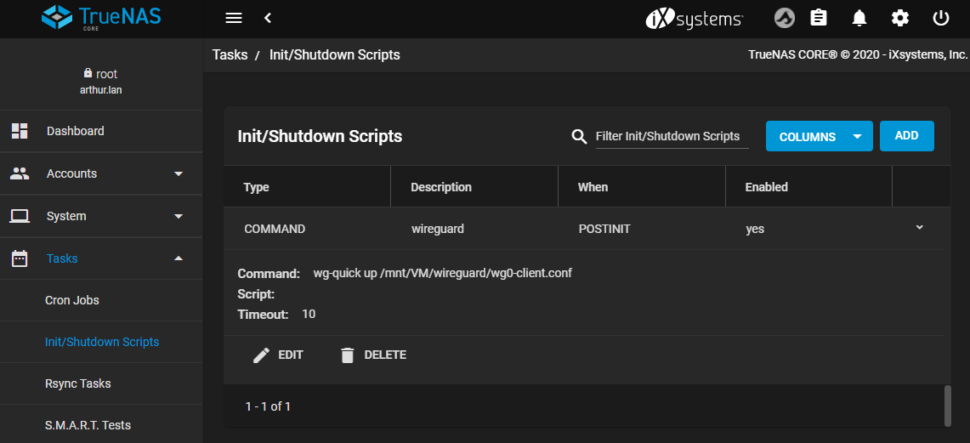

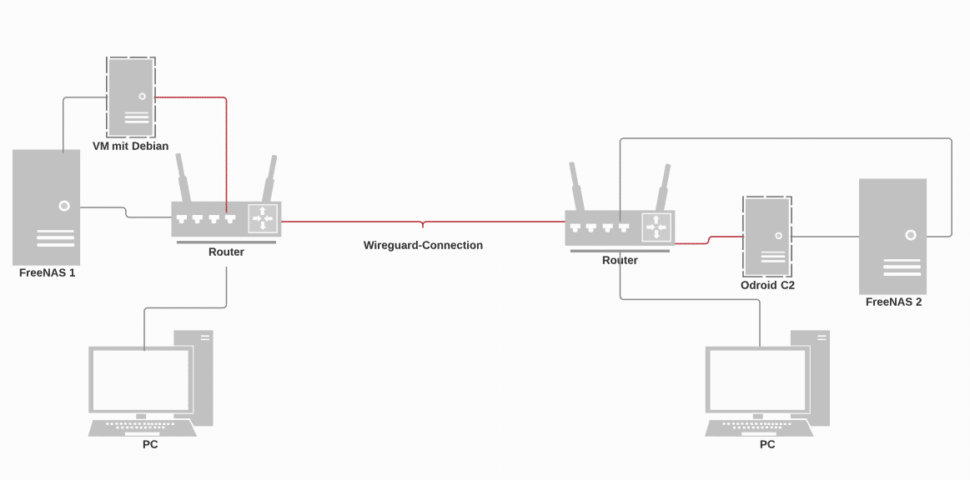

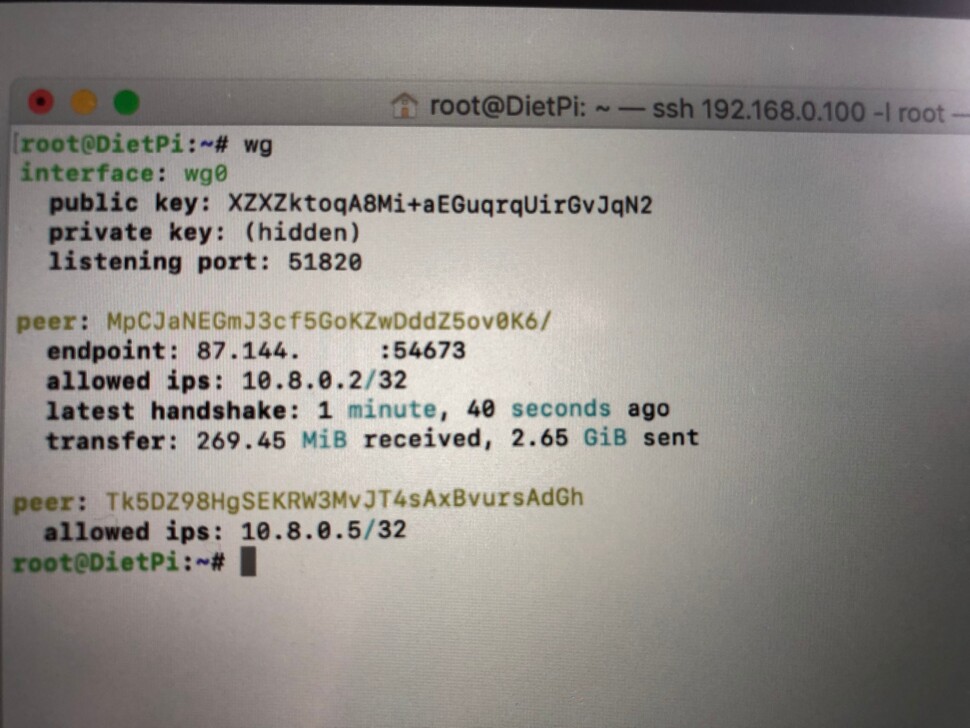

Travelrouter sind praktische Geräte, die es Reisenden ermöglichen, eine zuverlässige Internetverbindung herzustellen, unabhängig davon, wo sie sich befinden. Einer der beliebtesten Hersteller von Travelroutern ist GL.inet, ein Unternehmen, das für seine zuverlässigen und benutzerfreundlichen Geräte bekannt ist. In diesem Artikel werden wir uns die verschiedenen GL.inet-Travelrouter ansehen und wie sie im Alltagseinsatz nützlich sein können. […]

Travelrouter von GL.inet im Alltagseinsatz Weiterlesen »